포트 스캔이란?

원격지 호스트를 대상으로 어떤 포트 번호를 사용 중인지 확인하는 기법. TCP 헤더의 플래그 항목을 통해 진행한다.

Nmap은 포트 스캐너의 대명사로 와이어샤크와 마찬가지로 apt-get install nmap 명령어를 통해 설치 가능하다.

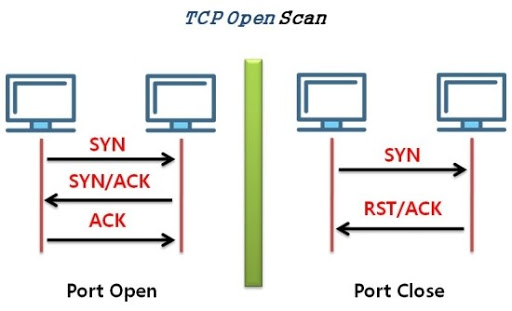

- TCP 오픈 스캔 기법

: 자기 자신을 대상으로 SSH 서비스 동작 여부를 TCP 3단계 연결 완성을 통해 확인한다. 공격자가 위 기법을 수행하면, 전송 계층에서 SYN 플래그를 생성해 공격 대상자에게 전송한다. (목적지 포트 번호 22번) 공격 대상자가 SSH 서비스를 사용 중이라면 ACK/SYN 플래그로 응답이 온다. 그럼 공격자는 ACK 플래그로 응답한 뒤 공격 대상자가 회신한 ACK/SYN 플래그를 통해 해당 서비스가 동작 중임을 확인할 수 있따. 미사용 중이라면 ACK/RST 플래그로 응답이 온다.

RST 플래그 - 상대방과 연결을 즉시 종료하겠다는 의미. 장점은 TCP 3단계 연결을 완성하기 때문에 포트 스캔 결과가 정확하다. 하지만 동시에 공격 대상자 측에 포트 스캔 기록을 남길 수 있다.

- TCP 할프 오픈 스캔 기법

: SSH 서비스 동작 여부를 TCP 3단계 연결 미오나성을 통해 확인한다. 공격자가 TCP 할프 오픈 스캔을 수행한다면 전송 계층에서 SYN 플래그를 생성해 공격 대상자에게 전송한다. SSH 사용 여부에 따라 다른 응답이 오고, TCP 오픈 스캔 기법과 달리 RST 플래그로 응답해 3단계 연결을 완성하지 않는다. 공격 대상자에게 포트 스캔 흔적을 남기지 않게 수행하는 기법을 흔히 스텔스 포트 스캔이라고 한다.

- TCP FIN 스캔 기법

: FIN 플래그를 생성해 전송하는 기법이다. 방화벽에서는 외부로부터 들어오는 SYN 플래그는 차단하지만 FIN 플래그는 허용한다. 따라서 공격 대상자는 공격자가 전송한 FIN 플래그를 수신하고, 공격자와 TCP 3단계 연결을 설정한 적이 없는 상태에서 FIN 플래그를 수신했기 때문에 어떤 응답도 회신할 수 없다. 응답이 없을 경우, 공격자는 해당 포트를 사용중이라고 판단한다. SSH 서비스를 미사용중이라면 위 두 기법처럼 ACK/RST 플래그로 응답을 받는다.

- TCP X-mas 스캔 기법

: TCP FIN 기법을 응용한 기법이다. 공격자가 이를 수행하면 전송 계층에서 URG/PSH/FIN 플래그를 생성해 공격 대상자에게 전송한다. 방화벽에서는 위와 같은 플래그들은 차단하지 않고 전송한다. TCP FIN 스캔과 마찬가지로 공격대상자는 아무 응답도 회신할 수가 없다.

- TCP Null 스캔 기법

: TCP X-mas 스캔기법을 반대로 적용한 기법이다.

'Network' 카테고리의 다른 글

| [6] 스노트 설치와 설정 (0) | 2021.05.07 |

|---|---|

| [5] IDS와 IPS 이해 (0) | 2021.04.02 |

| [3] 전송 계층의 헤더 기능 (0) | 2021.04.02 |

| [2] 네트워크 계층 기반의 주요 공격 유형 (0) | 2021.03.27 |

| [1] 네트워크 계층의 헤더 기능 (0) | 2021.03.27 |

![[4] 전송 계층 기반의 주요 공격 유형](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcxcHME%2Fbtq1IGAC2I3%2FAAAAAAAAAAAAAAAAAAAAAF8a-3Aq_Q7NmTB0KolFn09ovDnzgdcDijvvHLWGpEQm%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1774969199%26allow_ip%3D%26allow_referer%3D%26signature%3D3KNBbjj9hPaF%252F6d4AHzYeRI8NGs%253D)